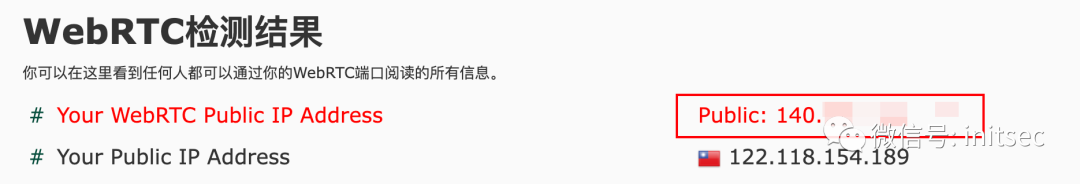

很多人可能误以为使用代理就可以完全隐藏我们的真实 IP 地址,但实际并不总是这样。事实上,有大量文章[1]指出,WebRTC 存在安全风险,「而 WebRTC 安全风险的可怕之处在于,即使你使用 VPN 代理上网,仍然可能会暴露自己的真实 IP 地址。」

虽然这听起来有点让人担忧,但我们不应该失去对代理技术的信心。代理依然是一种非常有用的工具,可以保护我们的在线隐私和安全。只是我们需要意识到代理并不是百分之百可靠的,因此我们需要采取其他额外的措施来保护自己的隐私和安全。

获取真实 IP 地址演示

有如下 3 个网站推荐使用:

- https://ip8.com/webrtc-test

- https://www.hackjie.com/tracking

- https://dnsleaktest.org/dns-leak-test

我平时比较喜欢使用 FireFox 和 Chrome,通过对这俩的测试,发现使用 Firefox 默认不会获取到真实 IP,但 Chrome 就算挂了代理,仍然能获取到真实 IP 地址。

WebRTC 介绍

WebRTC[2](Web Real-Time Communications)是一项实时通讯技术,它允许网络应用或者站点,在不借助中间媒介的情况下,建立浏览器之间点对点(Peer-to-Peer)的连接,实现视频流和(或)音频流或者其他任意数据的传输。WebRTC 包含的这些标准使用户在无需安装任何插件或者第三方的软件的情况下,创建点对点(Peer-to-Peer)的数据分享和电话会议成为可能。

WebRTC 泄漏真实 IP 原理

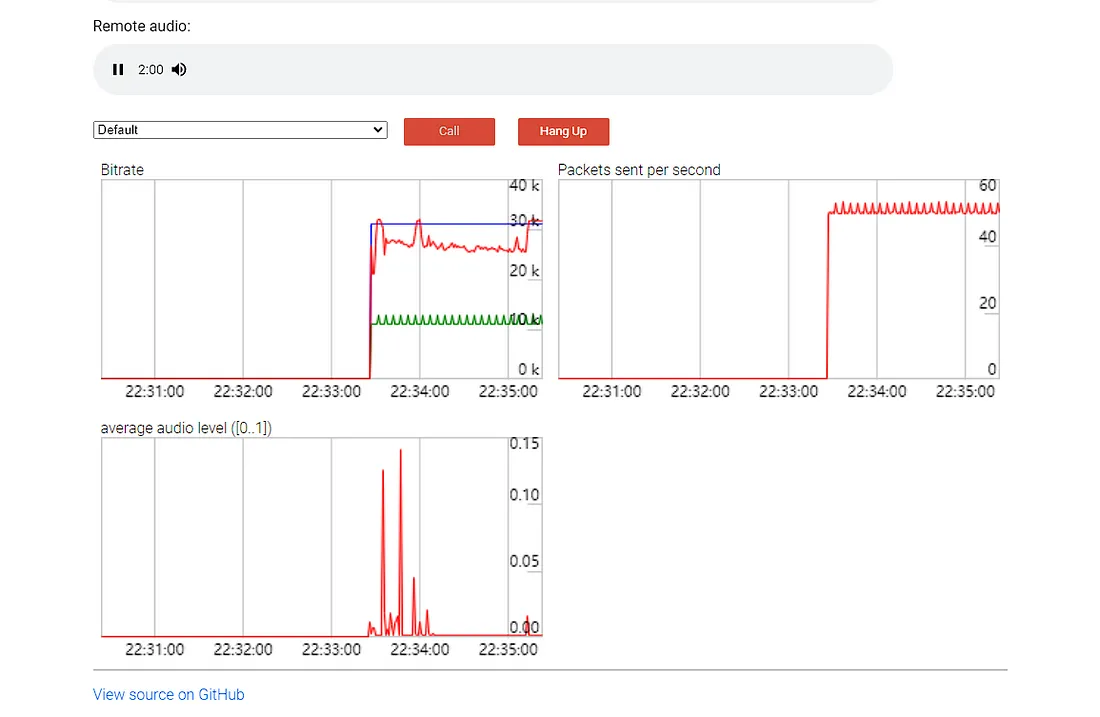

WebRTC 允许浏览器之间直接建立点对点连接,从而实现实时通信,例如视频、语音和数据传输。在建立 WebRTC 连接时,浏览器会向对方发送自己的 IP 地址,以便双方建立连接。攻击者可以通过 JavaScript 或其他技术来访问 WebRTC 中的 API,以获取用户的 IP 地址,从而进行跟踪、监视或攻击。

具体来说,攻击者可以利用浏览器的 WebRTC API,通过请求媒体设备的权限,获取用户的 IP 地址。攻击者可以通过编写恶意 JavaScript 代码来执行这些请求,这些代码可能会被插入到网站中,以执行跨站点脚本攻击(XSS)等攻击。

此外,WebRTC 的 STUN/TURN 服务器也可以泄漏用户的 IP 地址。STUN/TURN 服务器是 WebRTC 中用于 NAT 穿透和中继的关键组件。如果这些服务器存在漏洞或者未正确配置,攻击者可以通过它们来获取用户的真实 IP 地址,从而进行攻击。

防范措施

安装WebRTC Leak Shield扩展

- Chrome[3]

- FireFox[4]

Reference

[1]大量文章:https://www.google.com/search?q=WebRTC+%E7%9C%9F%E5%AE%9EIP%E6%B3%84%E6%BC%8F&oq=WebRTC+%E7%9C%9F%E5%AE%9EIP%E6%B3%84%E6%BC%8F&aqs=chrome..69i57.3704j0j4&sourceid=chrome&ie=UTF-8

[2]「WebRTC」:https://developer.mozilla.org/zh-CN/docs/Web/API/WebRTC_API

[3]Chrome:https://chrome.google.com/webstore/detail/webrtc-leak-shield/bppamachkoflopbagkdoflbgfjflfnfl

[4]FireFox:https://addons.mozilla.org/en-US/firefox/addon/webrtc-leak-shield/

作者:initsec | 来源:公众号——初始安全

相关阅读:

版权声明:本文内容转自互联网,本文观点仅代表作者本人。本站仅提供信息存储空间服务,所有权归原作者所有。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至1393616908@qq.com 举报,一经查实,本站将立刻删除。